imkeo.app,tp117.app,btp3.app,tp114.app,bit114.app,tp115.app,bit115.app,imkei.app,tp116.app,btp1.app,btp1.app,im777.app,im555.app,im222.app,im666.app,im444.app,tcoken.im,im333.app,im83.app,tp666.app,tp77.app,tp11.app,tp666.app,tp99.app

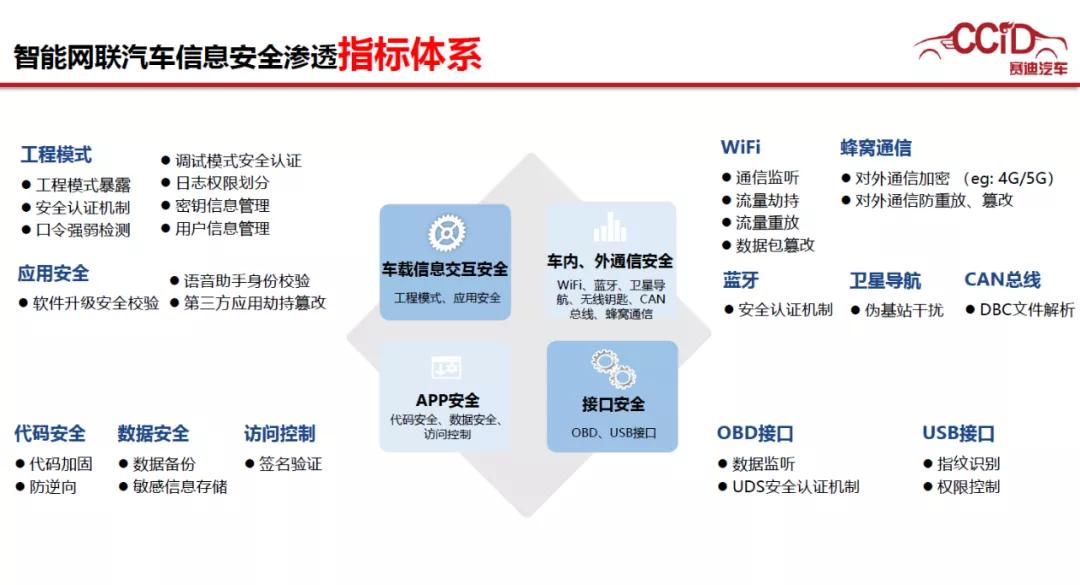

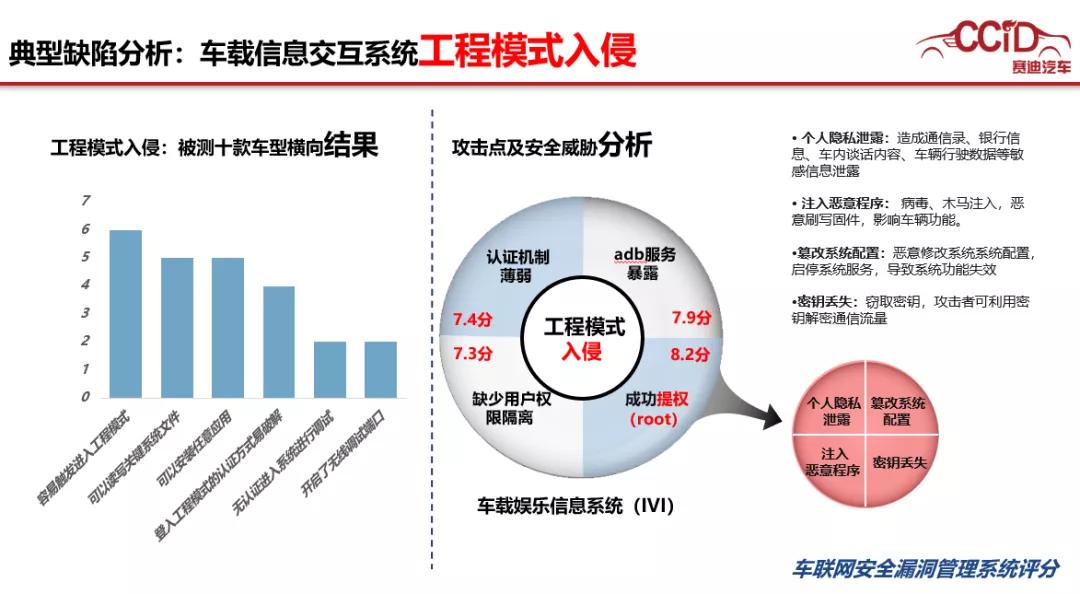

智能网联汽车的信息安全问题是当前大家关注的重点。从指标体系到对特斯拉的安全检测,都有许多值得深入讨论的方面。这些问题既与技术进步相关,也与企业的心态有关,还涉及到整个行业的思考。

车载信息交互安全

智能网联汽车、车内系统以及车主之间进行信息交流。许多汽车能够通过手机APP连接,获取车辆相关数据。然而,这一交互过程必须确保安全。调查数据显示,2020年,许多车主报告称车辆APP显示的信息存在错误。这或许表明信息交互环节存在缺陷。在现实生活中,若交互信息被篡改,比如车辆明明未锁却显示已锁,将可能引发安全隐患。

车企需负责提升信息安全技术,比如运用加密传输等手段,确保信息在交流中不被窃取或篡改。此外,安全监管部门也要加强监管力度,对新推出的车型进行严格的交互安全测试。

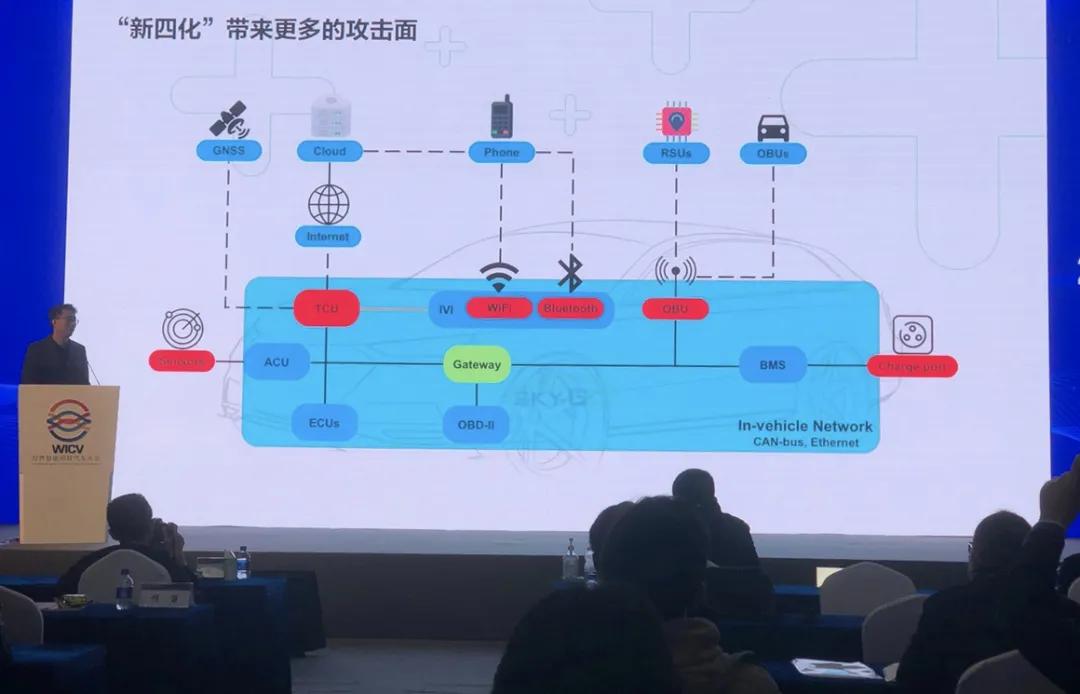

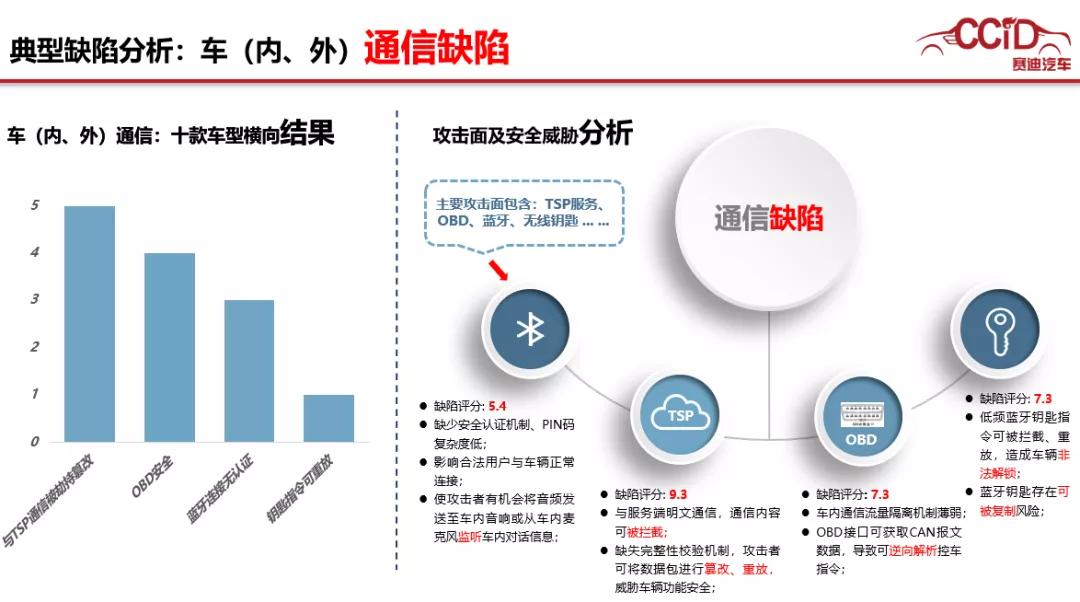

车内外通信安全

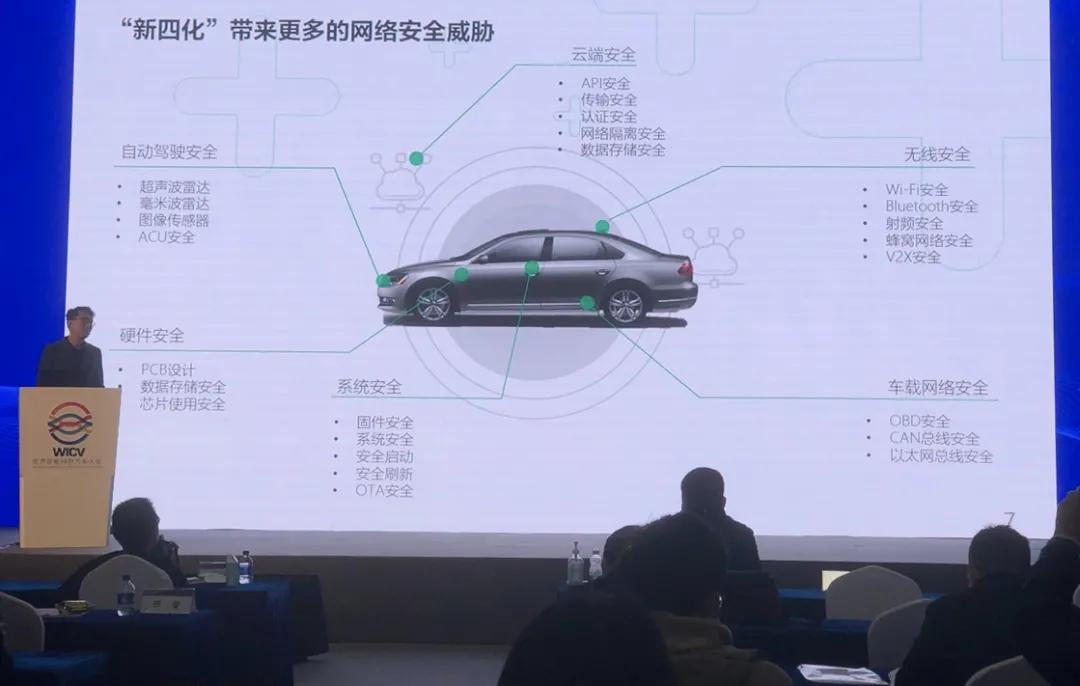

汽车的外部通讯功能涵盖了联网以及与其它车辆和设备之间的交流。以特斯拉在2017年遭遇的联网安全问题为例。一旦联网安全出现漏洞,黑客就可能操控通讯。比如在市区行驶时,如果周围车辆的交流信号遭到恶意干扰,就可能导致交通事故的发生。

保障车内车外通讯安全需多方协作。汽车制造商应升级软硬件,采用更高级的通讯标准。同时,网络服务提供商要确保网络环境稳定可靠,以保障汽车行驶中的通讯无阻。

APP安全

智能网联汽车的相应应用可能藏有安全风险。用户若依赖该应用进行解锁、监控车辆状况等操作,一旦应用遭受攻击,便可能出现问题。比如,过去就有报道指出某些汽车应用遭到恶意攻击,导致车主无法控制车辆。

APP开发者需在制作过程中强化安全保障。需实施包括密码、指纹识别及面部识别在内的复合安全验证。在APP正式发布前,必须进行严格的安全审查,以便尽早发现并修补存在的安全缺陷。

接口安全

汽车零部件间的连接及与外部设备的接口必须确保安全。众多智能汽车的接口对于实现各项功能至关重要。一旦接口遭受攻击,风险极高。例如,黑客可能通过汽车充电接口植入恶意软件,此类事件并非不可能发生。

我们需要重视接口的安全性,并在硬件与软件设计阶段采取措施。硬件部分应实施物理加密,而软件部分则需在编写完成后增强安全措施,包括漏洞修复和安全检查。

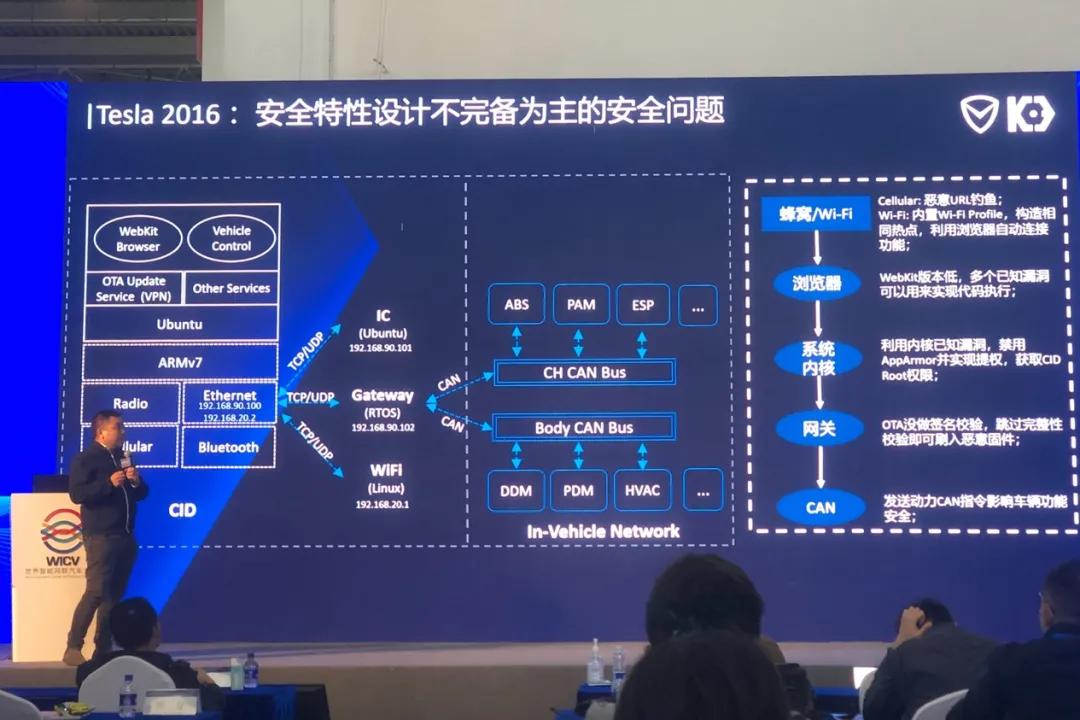

特斯拉的特殊案例

腾讯公司对特斯拉的测试案例颇具典型意义。自2016年起,他们实施了远程非授权控制整车的测试,随后在2017年,他们又通过近场Wi-Fi等手段进行了通讯劫持的测试。这些测试反映出,在发展过程中,特斯拉也遭遇了诸多网络安全难题。

特斯拉在后续的改进中,网络信息安全得到了显著提升。这一过程实际上也让进行攻击测试的公司获得了丰富的成果。同时,这些公司也逐渐将研究重点从攻击转向了增强安全防护能力。

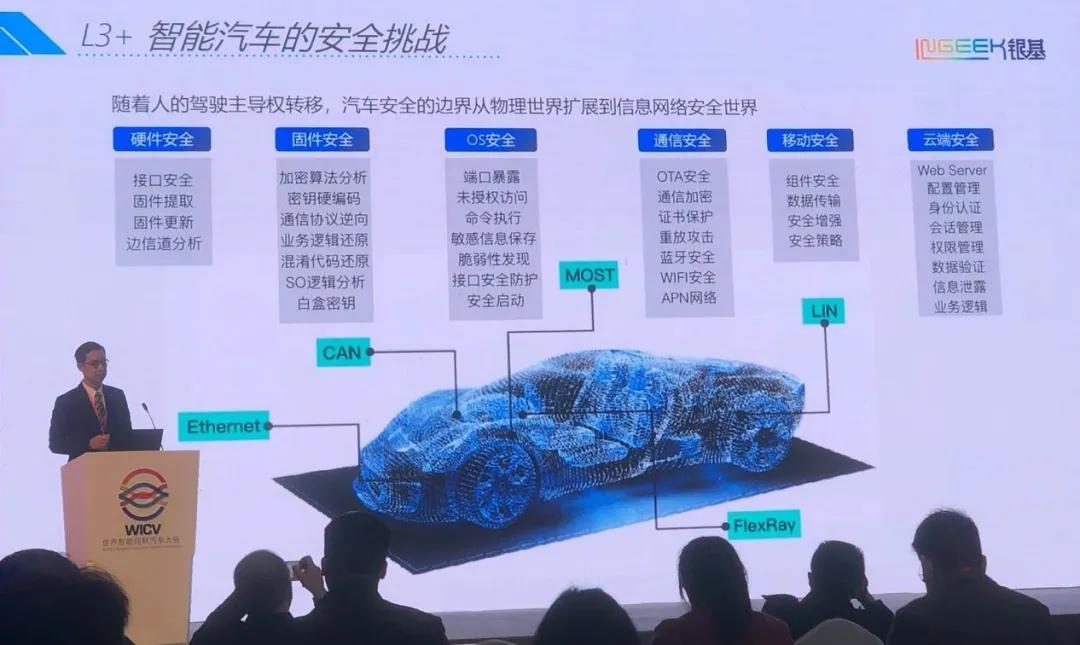

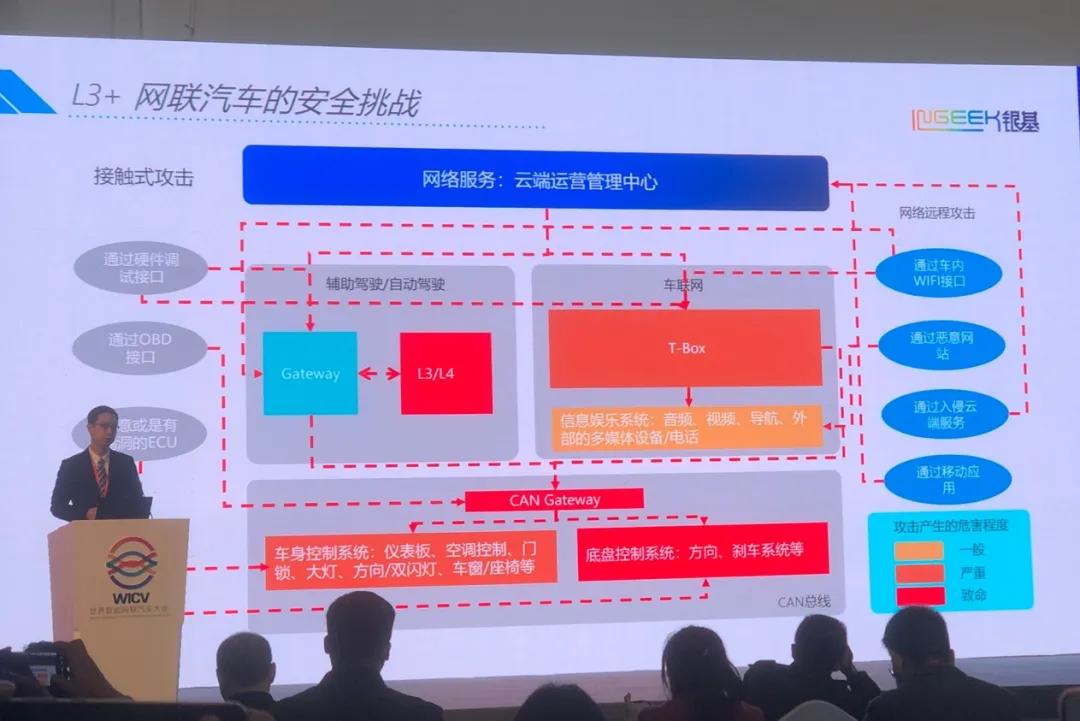

行业的未来思考

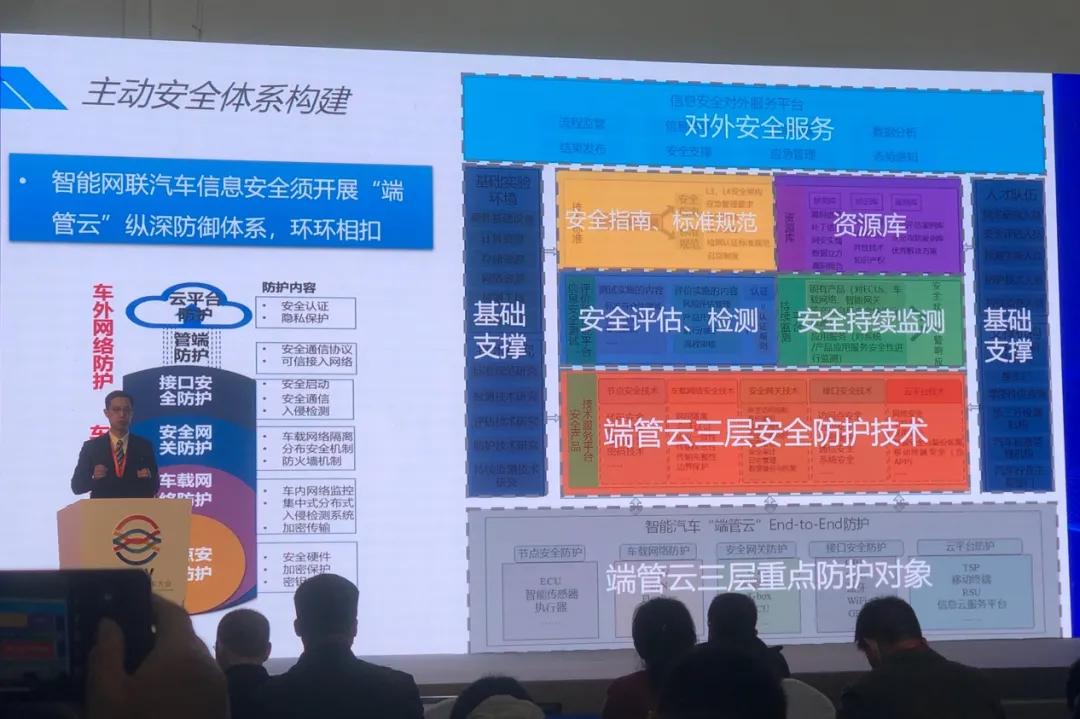

汽车在L3级别及以上时,会遭遇多种安全难题,包括硬件和固件在内的全方位安全都需加以关注。网络安全中微小的漏洞可能引发的连锁反应,已提醒我们警惕。当前,汽车制造商的质量管理体系中,网络安全方面存在不足。例如,腾讯安全部门提出,应具备全局观念、高度协作以及预见性。随着软件定义汽车的发展趋势不断加强,将信息安全纳入整车研发的质量体系变得尤为紧迫。

面对智能网联汽车的信息安全挑战,我们该如何在企业间的竞争与合作中找到平衡点,以确保安全?在企业竞争中,我们需注重提升自身防护能力;而在合作中,则要积极共享安全资源和信息。这样,才能在竞争与合作中兼顾安全。

imkeo.app,tp117.app,btp3.app,tp114.app,bit114.app,tp115.app,bit115.app,imkei.app,tp116.app,btp1.app,btp1.app,im777.app,im555.app,im222.app,im666.app,im444.app,tcoken.im,im333.app,im83.app,tp666.app,tp77.app,tp11.app,tp666.app,tp99.app